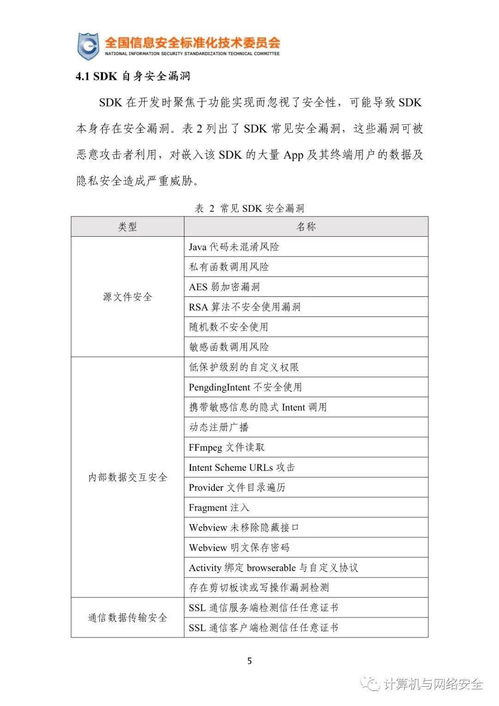

网络安全领域不仅涉及防御技术,还包括对潜在威胁的深入理解,以增强系统韧性。客户端恶意软件是渗透测试中常用的工具,用于模拟攻击者行为,评估系统漏洞。本文探讨Windows和Linux平台下恶意软件的开发原则、关键技术及防御建议。

一、Windows客户端恶意软件开发

Windows系统因其广泛使用成为攻击者的主要目标。开发此类恶意软件通常涉及以下技术:

- 利用系统API(如Win32)实现进程注入、注册表修改和文件隐藏。

- 使用PowerShell或.NET框架编写脚本,以绕过传统杀毒软件检测。

- 集成社会工程学方法,例如伪装成合法软件或通过钓鱼邮件传播。

渗透测试中,此类软件可用于演示权限提升、数据窃取或后门植入。开发人员应遵循负责任披露原则,仅在授权环境中测试。

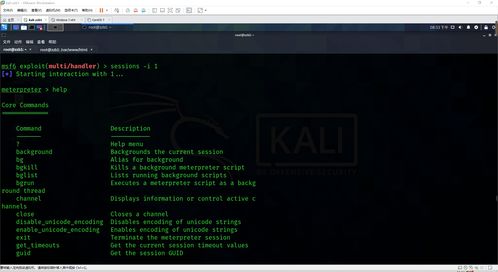

二、Linux客户端恶意软件开发

Linux系统常见于服务器和物联网设备,其恶意软件开发侧重于:

- 利用Shell脚本或C语言编写,针对内核漏洞(如缓冲区溢出)进行利用。

- 通过cron作业或系统服务实现持久化,避免检测。

- 使用SSH密钥窃取或网络嗅探工具(如tcpdump)收集敏感信息。

Linux环境强调权限管理,因此恶意软件常以root权限为目标。渗透测试中,这有助于评估系统加固措施的有效性。

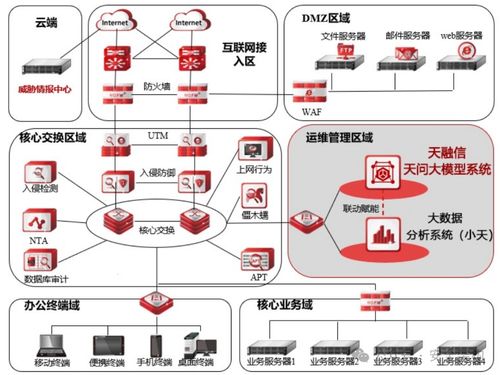

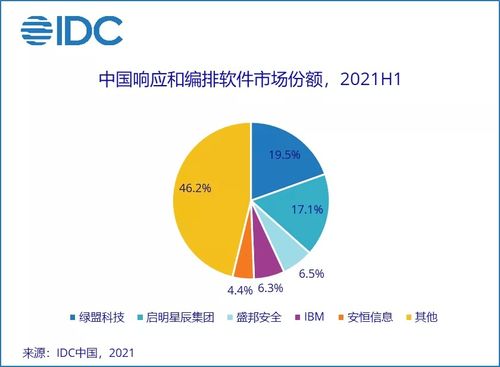

三、网络与信息安全软件开发的伦理与防御

开发恶意软件用于渗透测试必须符合法律和道德规范。关键点包括:

- 仅在获得明确授权的范围内进行测试,避免对未授权系统造成损害。

- 采用模块化设计,便于分析恶意行为并改进防御策略。

- 结合机器学习或行为分析技术,开发检测工具以识别未知威胁。

防御方面,组织应实施多层安全措施,如定期更新系统、使用端点保护平台和进行员工安全意识培训。

理解Windows和Linux客户端恶意软件的开发原理,有助于构建更强大的网络安全防御体系。通过模拟攻击,安全专业人员可以主动识别漏洞,提升整体信息安全水平。